- 2020

- -

- 10

- -

- 09

-

Introduction to WiCheck

在上一期的文章中,我们讨论了数据包编辑器以及如何创建自己的数据包序列。在本文中,我们将详细说明如何使用WiCheck注入探测数据包,以测试您的AP如何处理预定义的数据包-来自单个客户端或一次来自数百个客户端的自定义,格式错误,恶意或正常的数据包

SWAT WiCheck是一种模块化的可编程Wi-Fi多终端模拟器,可以扩展到100个802.11 a / b / g / n / ac / ax客户端。在Wi-Fi6变体中,所有客户端的行为都与真实用户完全一样,最多具有8个空间流。它运行带有详尽安全选项的真实应用程序,并且还与其他测试框架集成。SWAT WiCheck具有多种尺寸形式,可以满足不同的客户需求。对于“实验室到现场(Lab to Field)”,您可以选择其他变体;如果在锁定期间被卡住,则现在也可以选择“家庭”。

可以修改任何种类的数据包,然后使用WiCheck客户端进行注入。WiCheck提供了一个接口,允许注入真正的无线数据包(带有radiotap标头的Pcap),并且可以从每个客户端执行注入。这将是测试期间的另一个优势。

我们将执行数据包注入以测试AP的响应情况。某些数据包(探测请求)被修改并从客户端注入到AP以测试AP如何响应客户端,这是由客户端收到的探测响应来衡量的。

Injection Of Directed Probe Packets With WiCheck Clients

使用WiCheck进行数据包注入可以通过5个简单的步骤完成。

-

选择一个Pcap文件

-

根据需要修改

-

配置数据包注入流量

-

使用监控模式捕获数据包

-

运行流量

以下是详细步骤:

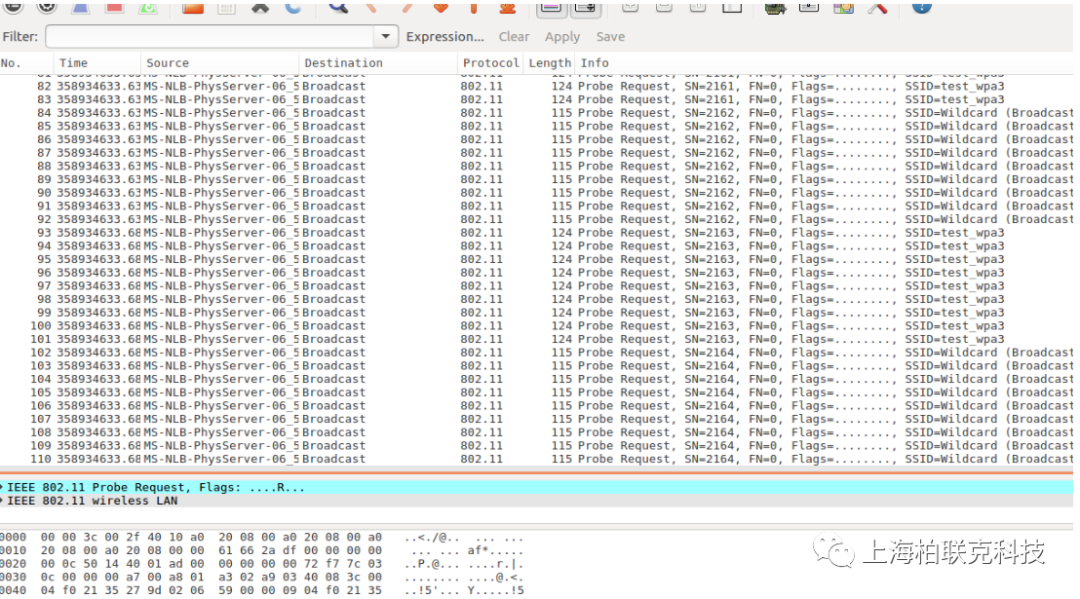

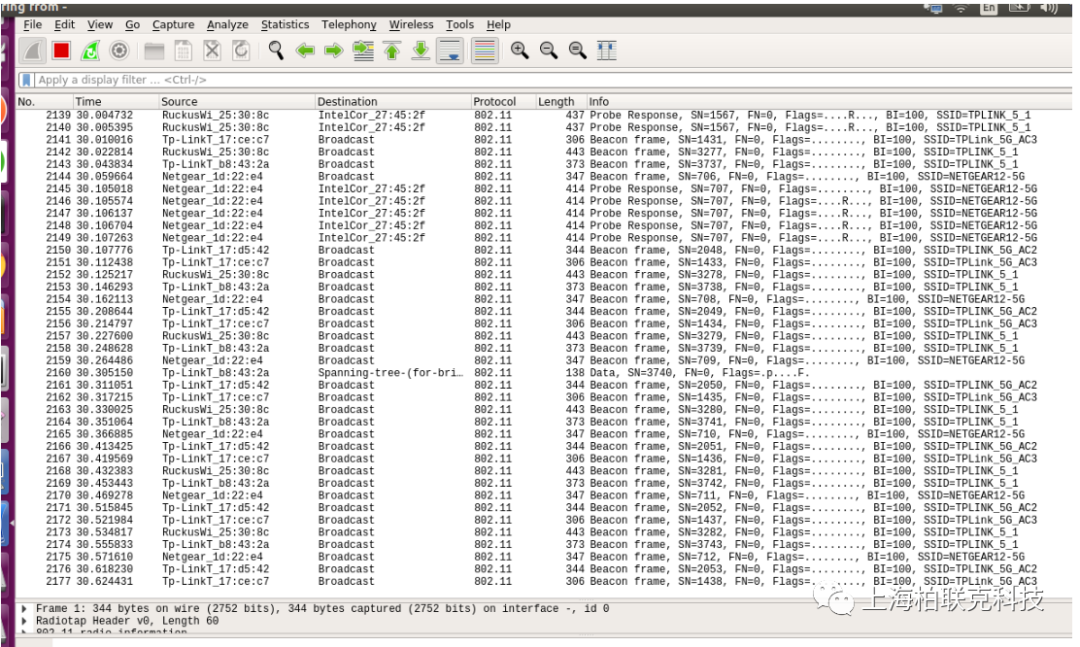

选择一个Pcap文件,其中包含用于数据包注入的探测请求数据包。观察下图中的数据包时间戳会花费很长时间来发送数据包,因此我们必须减少总时间。

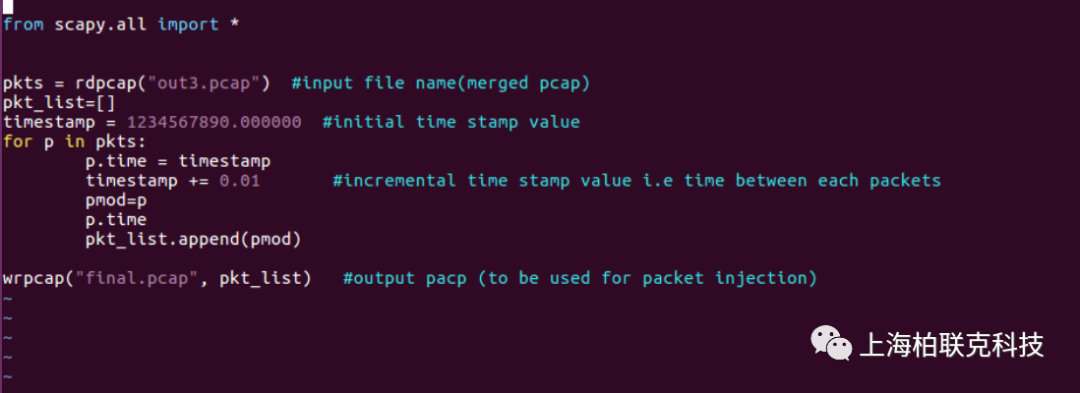

使用Scapy编辑Pcap文件

以下是用于更改时间戳的python脚本。在脚本中,每个数据包的创建时间间隔为10毫秒。

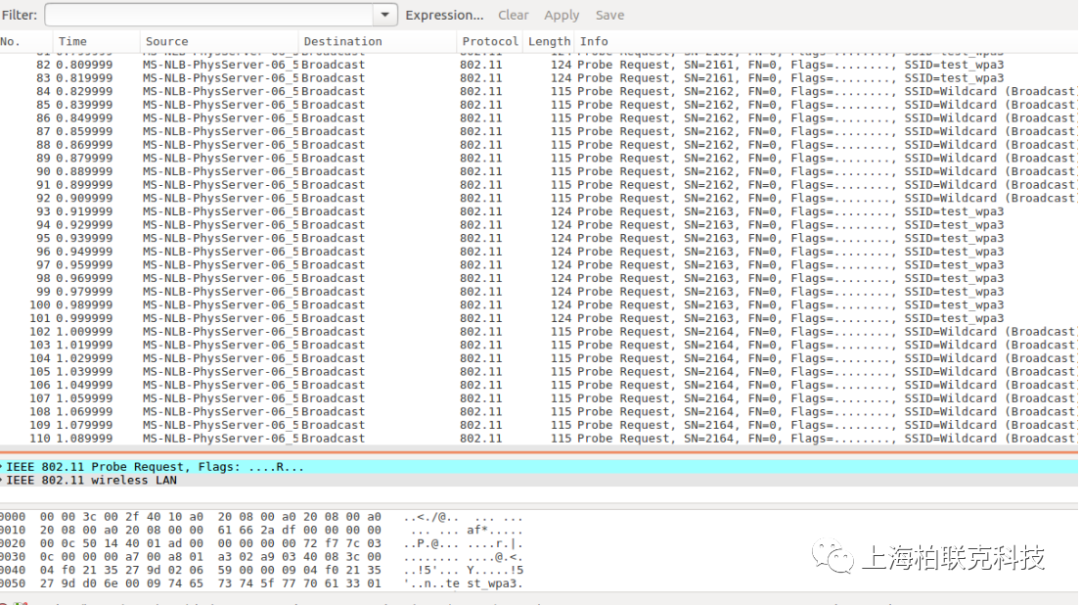

在上面的屏幕截图中,您可以看到时间戳已更改,总时间接近1秒和100毫秒。

-

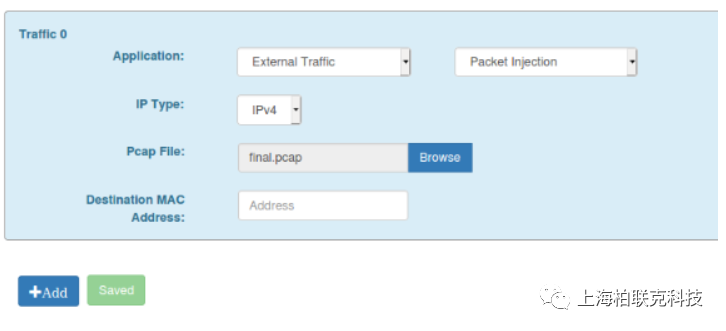

在WiCheck中配置数据包注入流量

-

转到流量配置

-

选择我们刚刚创建的文件

-

选择您要使用的源MAC地址

-

保存配置

通过WiCheck上的监视器接口标准捕获Wi-Fi数据包

-

在WiCheck中打开监视模式。

-

在终端上发出的命令以启动Wireshark(必须在计算机上安装Wireshark)

-

Wireshark屏幕将弹出,如下图所示

立即开始WiCheck上的流量

通信完成后,请在wireshark上停止捕获并保存。

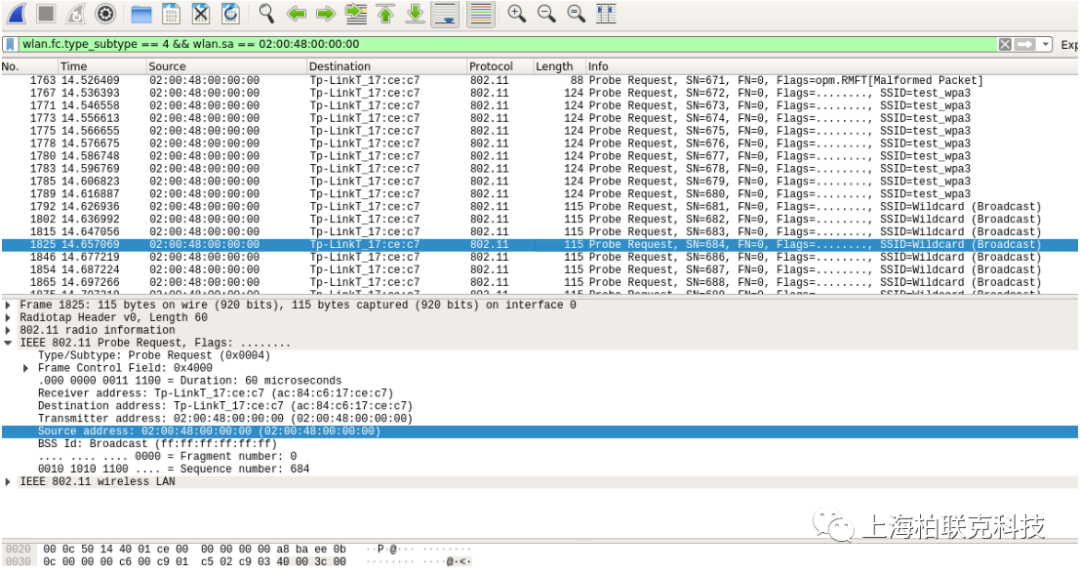

应用过滤器以从单个客户端获取探测请求(使用客户端MAC地址)。 您可以看到针对单个AP的定向探测请求。

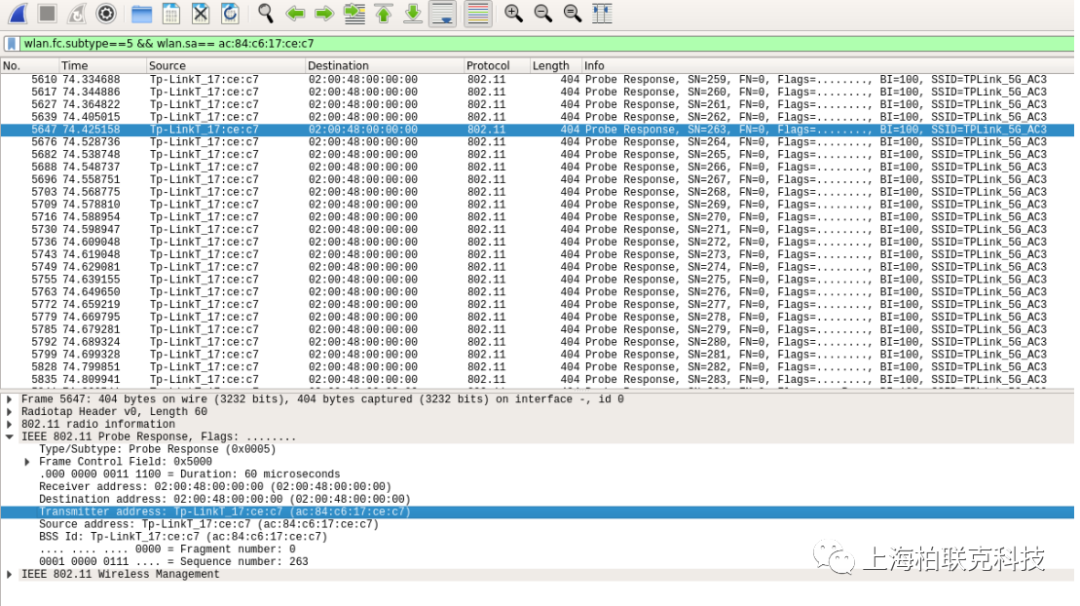

下图显示了AP的探测响应。

收到的探测响应的数量表示AP处理探测的程度。据观察,AP在1秒内响应了多达60个探测请求。

由于WiCheck可模拟100个客户端,因此所有客户端都可以单独执行数据包注入,因此网络设备供应商可以同时使用多个客户端测试这种情况。

P.S Alethea还有一个Wi-Fi 6测试设备,可以运行数据包注入流量,模拟100个Wi-Fi 6 / 802.11ax客户端进行大规模测试。它能够重建具有100个用户的高密度环境,并同时访问VoIP,视频流,浏览,下载等多种应用。

需要了解更详细的信息,请访问sales@paralink.com.cn

-

News最新消息

| 上海市中山西路999号华闻国际大厦609室

| 上海市中山西路999号华闻国际大厦609室