- 2020

- -

- 10

- -

- 09

-

什么是数据包注入?

每个网络设备制造商都希望测试不同的功能,并确保设备不容易受到(1)恶意攻击,(2)故障设备的攻击。

数据包注入是从客户端重播这些消息序列并检查被测设备的稳定性和安全性的方法之一。例如,您可以从客户端发送定向探测请求(probe requests),以测试AP处理来自多个客户端或单个恶意客户端的探测的性能。

无线网络的开放性使网络范围内的攻击者更容易将数据包注入到应用程序的数据流中。这样,攻击者可能会劫持用户会话或在中间攻击中发动袭击。在这种情况下,无线技术几乎无法为网络中的用户提供保护。

无线分组注入工具正在迅速发展,并且有许多工具在不同的网络上提供不同的功能。因此,对于网络设备供应商来说,测试这些方案至关重要。

SWAT WiCheck,一种Wi-Fi多客户端模拟器,将数据包注入作为流量提供,因此可以同时从多个WiCheck客户端注入数据包并进行系统测试。

要使用WiCheck执行数据包注入,我们需要一个pcap文件,该文件可以是

-

现有Trace/ pcaps 或

-

现有Trace,其中某些参数已修改 或

-

完全从头开始创建的数据包序列

在本文中,我们详细讨论如何使用数据包编辑器修改现有的跟踪/ Pcap,以及如何创建自己的数据包序列

修改现有Capture的参数

要执行数据包注入,我们必须了解数据包编辑工具,以便我们可以根据要求编辑pcap文件。

Packet Capture编辑器

市场上有许多可用于编辑pcap / pcapng文件的数据包编辑器。这些列表可在https://wiki.wireshark.org/Tools的“捕获文件编辑器和/或匿名化”部分中找到。

其中,Wiredit带有用户界面,并按月订阅使用。其他大多数工具,例如tcprewrite都是基于命令行的数据包编辑器。

在本文中,我们将讨论Scapy,该工具可让您使用Python创建自己的数据包或编辑数据包。

Scapy

Scapy是易于使用的python编程模块来编辑Pcap文件。我们在下面给出了有关如何使用Scapy编辑Pcap文件的示例

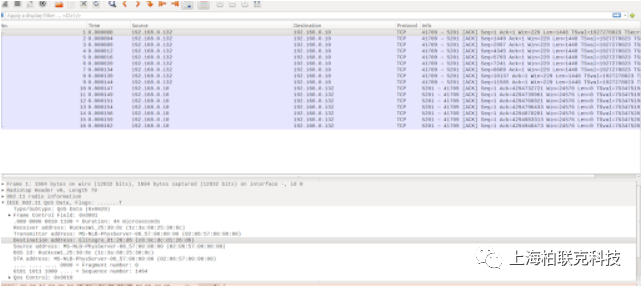

对于数据包注入,我们应该首先选择要注入的消息列表。可以使用Wireshark通过基于任何过滤器(源,目标,协议等)选择消息来轻松完成此操作

这是示例选定消息的示例。

这里选择的TCP数据包是从IP 192.168.0.132到192.168.0.10的数据包。

IP 192.168.0.132的机器的MAC地址是02:06:57:00:00:00

IP 192.168.0.10的机器的MAC地址为c8:9c:dc:d1:26:d6

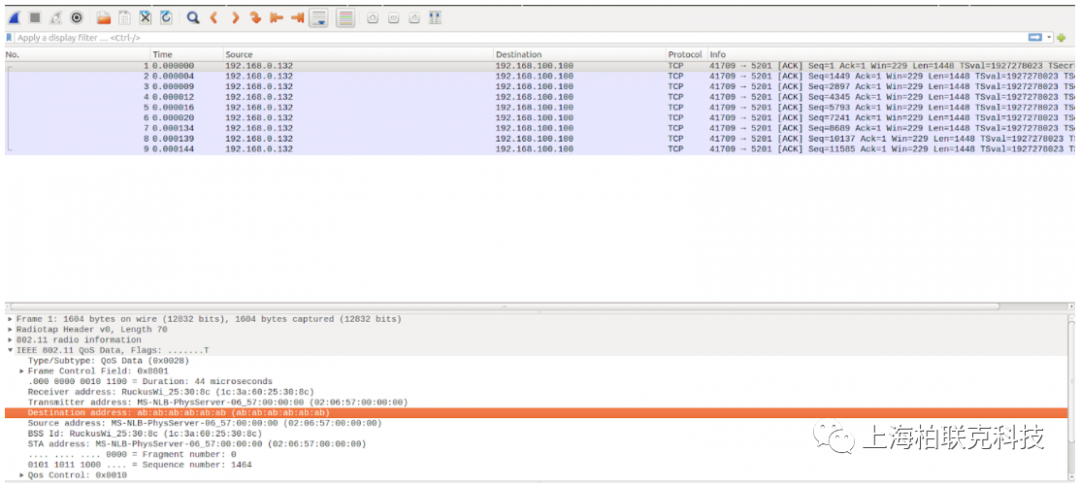

现在使用下面的Scapy程序,我们可以将目标MAC地址更改为ab:ab:ab:ab:ab:ab:ab

现在该程序必须在终端(Linux)上运行

#python change_mac.py

输出文件如下。

可以通过Scapy以编程方式更改许多字段

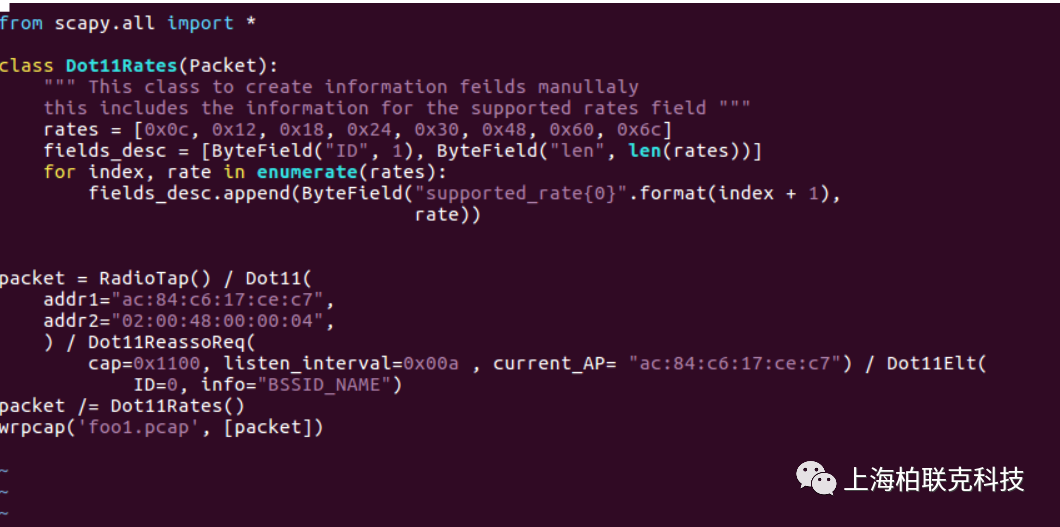

制作自己的数据包序列

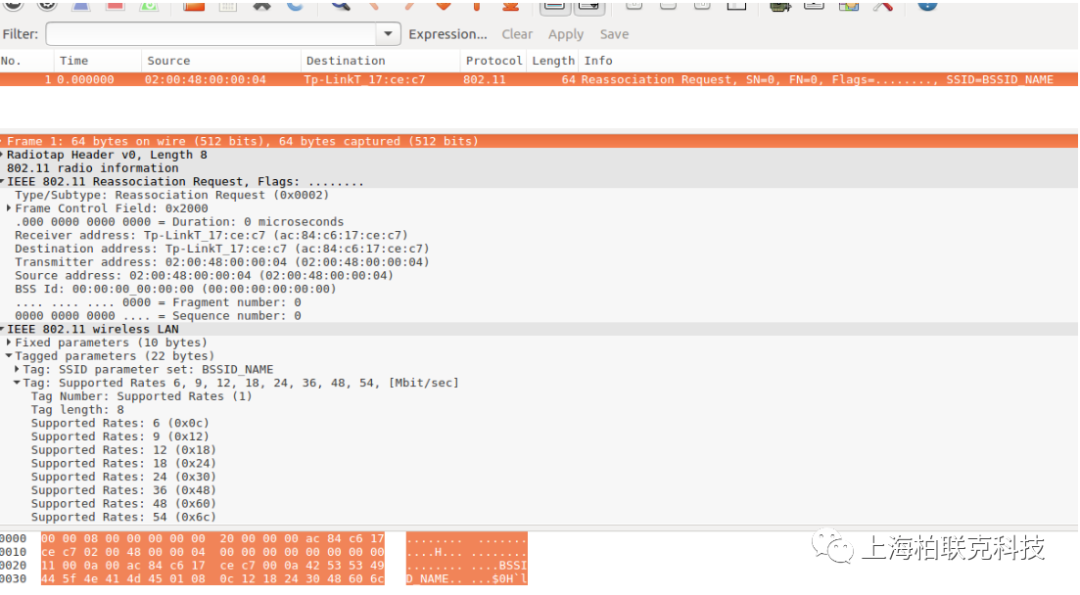

您可以使用Scapy创建自己的Pcap文件。以下python脚本用于通过单个数据包创建Pcap文件,生成通过添加预定义数据/标头构建的重新关联请求数据包:

-

Dot11

-

Dot11ReassocReq

-

Dot11Elt packets and

-

a RadioTap header is added to it.

我们从scapy.packet创建一个用于手动添加信息字段的类,然后将其扩展到创建的数据包。

在下一篇文章中,我们将讨论如何使用SWAT WiCheck产品注入数据包并测试AP如何大规模处理探测请求。

如果您对此文章想进一步了解,请联系sales@paralink.com.cn

-

News最新消息

| 上海市中山西路999号华闻国际大厦609室

| 上海市中山西路999号华闻国际大厦609室